BLOG

ブログ

「シャドーIT」という言葉を聞いたことはありますか?

これは、企業が正式に承認していないIT機器やクラウドサービスを、社員が業務のために無許可で使用することを指します。

業務の効率化や利便性を求めるあまり、シャドーITを利用するケースが増えています。

情報漏洩やセキュリティ侵害といった企業にとっての深刻な問題を引き起こす要因にもなっており、情報漏洩などによる企業倒産のニュースも目にすることもあります。

また、社員それぞれが別のツールを利用するようになると社員間での情報や業務に差が生まれ、属人的になることやサービスの品質にばらつきが出るなどの要因にもなります。

上記のような背景から企業にとってシャドーITへの対策は必須です。

本記事では、シャドーITとはどのようなものか、発生するリスクや具体的な対策方法を詳しく解説します。

▽こんな方にオススメ

・企業の情報セキュリティ対策を担当している方

・シャドーITへの対策をしたい方

・社内のIT環境を安全に整えたい方

目次

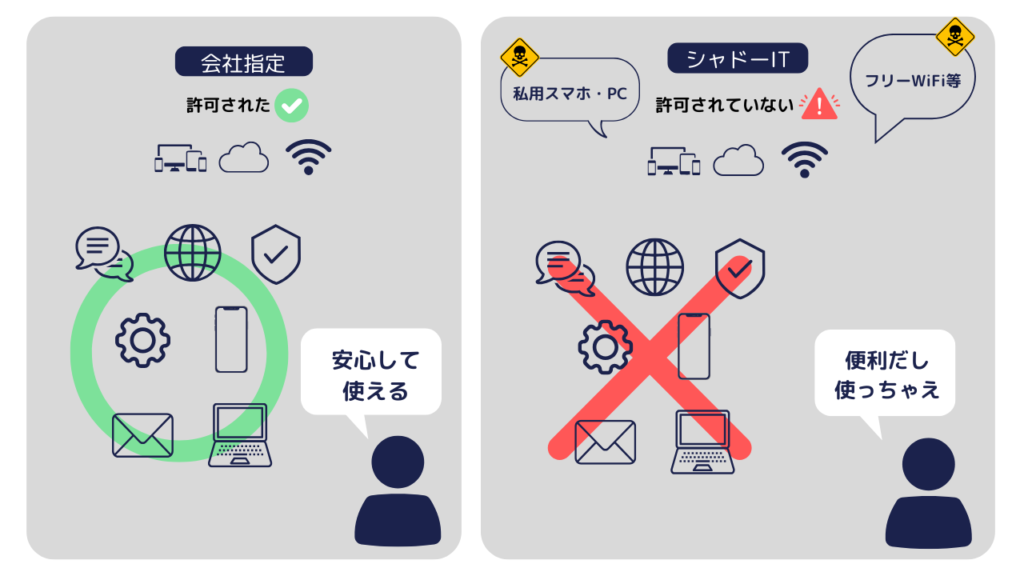

1.シャドーITとは

シャドーIT(Shadow IT)とは、企業が認可していないIT機器やクラウドサービスを、社員が業務のために無断で利用することを指します。

シャドーITの具体例としては、

・私用のスマートフォンやPCを使って社内業務を行う

・会社の承認を受けていないクラウドサービス(ドライブやメモ、タスクツール)を利用する

・無断でVPNや外部Wi-Fiを使用して業務データをやり取りする

などが挙げられます。

社員が「利便性」や「作業のしやすさ」を求めてシャドーITを利用することが多いですが、

企業のセキュリティポリシーに反することが多く、大きなリスクを伴います。

2.シャドーITとBYODの違い

シャドーITと意味が似た用語で、BYOD(Bring Your Own Device)がありますが、厳密には意味が異なります。

BYODとは、企業が公式に許可したうえで、私用のデバイスを業務利用することを指します。

私用のデバイスを使用する点ではシャドーITと同じですが、「企業の許可なく」私用のデバイスやツールを業務に使用する点で異なります。

シャドーITを防ぐために、BYODの導入がされるケースもあります。

以下は、シャドーITとBYODの違いを一覧表にまとめたものです。

| シャドーIT | BYOD | |

|---|---|---|

| 企業の許可 | なし(無断利用) | あり(企業公認) |

| セキュリティ対策 | 企業のポリシーに準拠しない | 企業のポリシーに準拠する |

| 主なリスク | 情報漏洩、マルウェア感染など | 適切な管理課でリスクを低減 |

| 利用例 | 勝手にGoogle Driveや私用PCを使用 | 会社指定のルールに基づき個人端末を利用 |

3.シャドーITが生まれる原因

では、シャドーITが発生してしまうのは、なぜなのでしょうか。

「ルールを守らない社員がいるから」

「その社員のリテラシーにバラつきがある」

という原因ももちろんありますが、実はそれだけではありません。

「企業のIT環境が社員のニーズに適応できていないこと」が、シャドーITを生む大きな要因となるのです。

シャドーITを利用する人は、

・仕事をもっとスムーズに進めたい

・導入しているITシステムが使いにくい、もしくは柔軟性がない

・社内のシステムが古くて操作性が悪い

・スマートフォン対応しておらず、外出先で仕事ができない

・必要以上のセキュリティにより業務に必要な機能が制限されていて仕事にならない

などの理由から利用することが多いです。

こうした業務に必要な機能や環境が整備されていない状態を野放しにしておくことで、社員の不満が高まり、業務を効率化するために無許可のツールを利用し始めてしまうのです。

4.シャドーITで利用されやすいデバイス・ツール

シャドーITでは、特定のデバイスやツールが利用されることが多いです。

ここでは、企業の許可なく利用されがちなデバイスやツールについて解説します。

4.1 私用デバイス(スマートフォン・PC)

企業が支給するデバイス(端末)とは別に、個人のスマートフォンやPCを業務に使用するケースは非常に多く見られます。

特に以下のような状況で、私用デバイスが活用されることが一般的です。

・会社支給のPCが使いづらい、または外出先で利用できない

・外出先など社内ネットワークへアクセスできない環境でも業務したい

私用デバイスの利用は、企業のセキュリティ対策が適用されないため、情報漏洩のリスクが高まる点に注意が必要です。

4.2 チャットツール

企業が公式に認めたコミュニケーションツール以外に、普段個人で使用しているチャットツールを利用するケースもあります。

◆チャットツールの例

・LINE

・Facebook Messenger

・Slack

・Chatwork

これらのツールは利便性が高いですが、送信先相手を間違える誤送信による情報漏洩のリスクが懸念されます。

企業でチャットツールを公式に導入していたとしても、以下の理由で使用されることがあります。

・使いづらい、機能が制限されている

・相手ともっと円滑にコミュニケーションを測りたい

4.3 フリーメールサービス

フリーメールサービス(無料のメール)も無断で利用されやすいツールです。

企業のメールシステムが制限されている場合に、普段個人で利用しているフリーメールを業務で利用してしまうケースがあります。

◆フリーメールの例

・Gmail

・Yahoo!メール

・Outlook

・iCloudメール など

フリーメールサービスは、企業のセキュリティ監視が及ばないため、不正アクセスや情報流出のリスクが非常に高いです。

しかし利用されてしまうのには、以下のような理由が挙げられます。

・普段日常的に利用しているので使い慣れている

・社内メールの制限が強く不便である

・社内メールが外出先で確認できない(業務メールをフリーメールに転送する)

4.4 クラウドストレージ

業務データの管理やファイル共有のために、企業非公認のクラウドサービスが利用されることもあります。

◆クラウドサービスの例

・Google Drive

・Dropbox

・OneDrive

・iCloud Drive

・Box など

企業のデータ管理ポリシーに反したクラウドサービスの無許可利用は、機密情報の流出や不正アクセスのリスクを高める可能性があるため注意が必要です。

4.5 フリーWi-Fiなどの外部ネットワーク接続

外出先やリモートワーク時に、セキュリティが不十分なネットワークへ接続してしまうといったケースもあります。

◆フリーWi-Fiや外部ネットワークの例

・ホテルのゲスト向けWi-Fi

・カフェのWi-Fi

・コンビニのWi-Fi

・鉄道系Wi-Fi

・空港のFi-Fi など

出張や外出先での商談が多い営業や、リモートワークで仕事をする社員が、カフェや公共施設の無料Wi-Fiを利用して社内システムにアクセスするといったことが起きていませんか?

フリーWi-Fiは暗号化が不十分な場合が多く、通信の盗聴やハッキングのリスクが伴うため、要注意です。

5.シャドーITによる企業リスク

シャドーITの利用は、個人の業務の利便性を向上させる一方で、企業のセキュリティリスクを大幅に高めます。

特に、情報漏洩やサイバー攻撃といったリスクが増大するため、企業はその影響を正しく理解し、適切な対策を講じる必要があります。

以下は、代表的な企業リスクの例です。

・不正アクセス

・アカウントの乗っ取り

・マルウェア・ウィルス感染

・LAN侵入

それぞれ詳しく解説していきます。

5.1 不正アクセス

企業が把握・管理していないツールを使用することで、外部からの「不正アクセス」のリスクが高まります。

特に、パスワード管理が甘いフリーメールや、企業の承認を得ていないチャットツールは、ハッキングの標的になりやすいです。

不正アクセスが発生するケースには、

・社員が個人のフリーメールで業務データをやり取りしており、アカウントがハッキングされた

・外部のフリーWi-Fiを使用し、通信が盗聴されてログイン情報を盗まれた

・フィッシング詐欺によって、社員が偽のログイン画面でパスワードを入力してしまった

などがあります。

企業にとっては、

・重要なデータが外部の攻撃者に渡り、身代金要求(ランサムウェア被害) に発展する

・ハッキングされたアカウントが、社内システムへの侵入の足がかりになり情報漏洩を引き起こす

などのリスクが考えられ、情報漏洩や金銭的被害に繋がる可能性があります。

5.2 アカウントの乗っ取り

シャドーITで利用されるツールの多くは、二段階認証や二要素認証などの多要素認証(MFA)を導入していません。そのため、パスワードが流出し「アカウントの乗っ取り」が起きる可能性が高いです。

アカウントの乗っ取りが発生するケースには、

社員が個人利用のクラウドストレージに業務データを保存

↓

パスワードが流出

↓

アカウントを乗っ取られる

といったものがあります。

その他にも、社内システムのログイン情報を個人のスマートフォンにメモしていて、スマートフォンの紛失・盗難時に流出してしまい、悪用されるなどのケースもあります。

企業にとっては、

・乗っ取られたアカウントを利用され、企業になりすまして取引先とやりとりされる(ビジネスメール詐欺)

・社内のデータに不正アクセスされ、情報が改ざん・削除・利用される

・顧客情報が流出し、社会的信用を大きく損なう

などのリスクが考えられます。

5.3 マルウェア・ウィルス感染

企業非公認のツールの利用は、悪意のある「マルウェア」や「ウイルス」に感染するリスクも高めます。

マルウェア感染が発生するケースには、

・個人PCで業務データを扱っていたが、セキュリティ対策が不十分でウイルスに感染した

・フリーWi-Fi経由で社内システムにアクセスした際に、マルウェアを仕込まれた

・無許可のフリーソフトを業務で使用し、その中に悪意のあるコードが含まれていた

といったものがあります。

企業にとっては、

・ウイルス感染により、社内ネットワーク全体に影響を及ぼし、業務停止に追い込まれる

・マルウェアによって、パスワードや機密情報が外部に流出する

・社内の重要データがランサムウェアにより暗号化され、復旧に多額のコストがかかる

などのリスクが考えられ、情報漏洩や金銭的被害に繋がる可能性があります。

今回、例として挙げたのは3つですが、シャドーITのリスクは多岐にわたります。

企業の存続に関わる影響を及ぼす可能性があるため、ソフト面で個人のセキュリティリテラシーを高めるのはもちろん、ハード面においても企業は早急に対策を講じ、シャドーITを発生させない環境整備をする必要があるのです。

6.シャドーITの対策方法4つのステップ

シャドーITは、単なるルールの強化では防ぎきれません。

組織全体での意識改革とあわせて、システムやツールの利便性とセキュリティを両立させる根本的な仕組み作りが不可欠です。

ここでは、企業が実践すべき具体的なシャドーIT対策を4つのステップをご紹介します。

6.1 Step1. 社内のシャドーITの現状把握

まず、シャドーITを防ぐためには、社内でどのような非公式ツールが利用されているのかを把握することが重要です。

把握ができていないというシステム管理者は、早急に確認しましょう。

その際、社員が公式ツールではなく「なぜ非公認のツールを利用しているのか」という理由を明確にすることで、適切な対策を講じることができます。

現状把握の方法としては、

社員へのアンケートやヒアリングの実施

・ネットワークログの監視

・アクセス権限の棚卸し

などを行うと良いでしょう。

現状把握をすると、外出先で顧客データにアクセスできないことや、ファイルの共有がしづらいことに対する不満があり、シャドーITを利用しているといったケースもあります。

現状のシャドーIT利用を可視化し、その原因を分析することが、効果的な対策の第一歩となります。

6.2 Step2. シャドーITを必要としない環境づくり

シャドーITが発生する大きな要因の一つが、「公認のITツールが社員の業務ニーズに合っていない」ことだと先述しました。

そのため、社員がわざわざ非公認ツールを利用しなくても済むように、利便性の高い環境を整備することが重要です。

具体的な取り組みとしては、

・既存の公認社内ツールの見直し

・必要に応じた新ツールの導入

・公認ツールの活用方法の周知

・ユーザー目線でのUI/UXの改善

などを行うと良いでしょう。

社内ツールの見直しでは、顧客情報管理をベースにMA(マーケティング・オートメーション)やSFA(セールス・フォース・オートメーション)などの機能をもつ「HubSpot」もおすすめです。

関連記事:

HubSpot(ハブスポット)とは?特徴や機能、料金、注意点を解説

社員が「公認のツールで十分業務ができる」という状態を作ることで、シャドーITの必要性を根本からなくすことができます。

6.3 Step.3 ガイドラインの設定

そして、前述した対策と併せて、企業として明確なルールを定めて社員に周知することも、シャドーITを防ぐためには必要です。

ITツールの使用に関するガイドラインを策定し、何が許可され、何が禁止されているのかを分かりやすく明確に示すことがポイントです。

ガイドラインには、

・企業として許可されたツールやサービスの明示(リスト化推奨)

・禁止事項の明確化

・例外的な利用ルールの設定(申請により例外対応を認めるなど)

・ペナルティの明示

などを記載事項として含めましょう。

明確なルールを定め、必要に応じた例外対応も可能であるという組織としての柔軟性があることも社員に告知していきましょう。また、ペナルティを与えるといった厳格なルールも明示しましょう。

ガイドラインは定期的にアップデートし、その都度周知してください。

アップデートと周知をしていくことで、組織全体で統一したIT環境を維持することが可能となります。

6.4 Step4. 社員教育とアクセス監視

ただし、どれだけ厳格なルールを設定しても、社員がその重要性を理解していなければ、シャドーITを完全に防ぐことはできません。

そのため、継続的な教育と適切な監視を組み合わせることが重要です。

社員教育のポイントは、

・シャドーITのリスクと企業や社員に及ぼす影響を周知

・公認ツールの適切な利用方法をトレーニング

・eラーニングや定期的な研修の実施

です。

また、アクセス監視も強化していく必要があります。

アクセス監視は、企業により対応範囲の判断が異なるかとは思いますが、できる範囲で対応していくことを推奨します。

例えば、

・社内ネットワークへのアクセスログの監視

・勤務時間外の異常な行動の検知

・自動アラートシステムの導入(未承認ツールやフリーメール利用時に警告を出す)

・多要素認証の必須化

など、できることは多岐に渡ります。

このように、企業のIT環境の改善と、ガイドラインなどのルールの設定や社員教育を同時並行して行うことで、社員がシャドーITを必要としない状況にしていくことができます。

7.安心・快適な社内環境づくりを目指すために

いかがでしたか?

シャドーITは、個人の業務効率を上げるために発生することが多いため、根本的な対策を講じる必要があります。

セキュリティ対策というのは、コストがかかる一方で、利益を生まないため、後手に回りがちな企業もおりますが、不正アクセスや情報漏洩が起きてからでは手遅れになります。

シャドーITの防止のためにも、ぜひ一度、自社のセキュリティ対策を再度見直してみてください。

また、シャドーITを必要としない社内システム環境を構築するための一つの手段として、外出先でも利用できるCRMを導入することもおすすめです。

特に、HubSpotは豊富な機能を搭載しているため、プラットフォーム内で業務を完結することができ、シャドーITの抑制にもつながります。

ナウビレッジは、この世界的にも評価が高いCRMプラットフォーム「HubSpot」の認定パートナーです。

CRMの導入について検討されているという方は、お気軽にご相談ください。

マーケティング支援実績400社以上

※2025年12月

様々な業界のベンチャー企業から大企業におけるマーケティング活動を通して企業の事業成長をサポートしています。